Quelques conseils simples pour sécuriser un minimum votre téléphone ou tablette sous Android. Évidemment, ça n’empêchera pas une personnes compétente et motivée ou même le gouvernement d’y accéder, mais vous empêcherez tout de même bien des désagréments (et que votre voisin(e)/conjoint(e)/chien/enfant/voleur/scriptkiddies n’y accède trop facilement, soit 99,99% des « menaces ») !

D’autant plus que les appareils intelligents transportent de nombreuses données personnelles, voire confidentielles dont l’accès par un tiers serait malvenu : transactions financières, mails, sites visités, mots de passe sauvegardés, messages, divers historiques… les fichiers à caractère privé ne manquent pas !

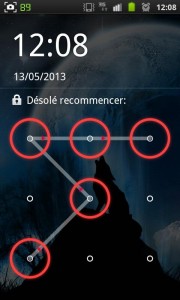

Définissez un code pour déverrouiller

Ou utilisez une autre méthode de déverrouillage de votre appareil, comme un schéma de verrouillage. Pourtant basique, cela en découragera plus d’un s’il voit qu’il ne peut déjà pas accéder à l’appareil « facilement ». Bien sûr, il est impératif de mettre un mot de passe fort (pas de dates de naissance) !

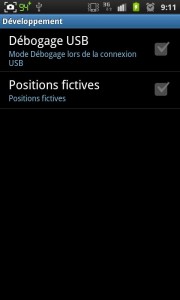

Désactivez le débogage USB

Uniquement utile si vous faites du développement Android, cette fonctionnalité devrait être désactivée aussitôt que vous n’en avez plus besoin. Dans le cas contraire, n’importe qui ayant ADB installé (inclus dans le SDK d’Android) aura pleinement accès à votre appareil ! Celui-ci possèdera les droits root et il pourra lire et écrire sur la mémoire, installer ou désinstaller des applications, formater l’appareil, accéder à tous vos fichiers, etc.

Il n’est pas non plus impossible d’imaginer un malware caché sur votre PC récupérant furtivement toutes les données de votre appareil par ce biais.

Ce qu’il faut retenir, c’est que vous ayez un code de déverrouillage ou pas, avec ADB, vous pouvez TOUT faire sur l’appareil en mode de débogage USB activé !

N’installez pas n’importe quoi ; surveillez les autorisations

Les réflexes de sécurité essentiels que vous avez acquis sur votre ordinateur (enfin, je l’espère) doivent être les mêmes sur votre Android : n’installez pas tout et n’importe quoi, même depuis une source de confiance comme le Play Store (la boutique d’applications officielle) ! En effet, il a été démontré que de nombreux programmes d’apparence bénigne sont en fait des malwares déguisés. Ce n’est pas une légende, une simple recherche suffira à vous renseigner !

Soyez encore plus prudents si vous utilisez une boutique tierce comme Aptoide où les contrôles sont moins fréquents et où n’importe qui peut mettre une version vérolée d’une application légitime (comme Facebook, Twitter) !

Téléchargez toujours depuis une source « sûre », lisez attentivement la fiche descriptive et les commentaires et, surtout, faites attention aux autorisations demandées !

Posez-vous les bonnes questions : est-ce normal qu’une application ait besoin de telle ou telle autorisation ? Dans le doute, méfiez-vous. Parfois, les développeurs détaillent les autorisations requises dans leur fiche logicielle, mais ce n’est pas une bonne pratique encore très répandue…

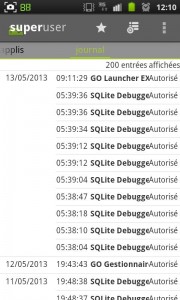

Soyez prudent avec le root ; ne le donnez pas à tout-va

Dans le cas où vous avez rooté votre appareil, soyez très prudent ! Ne donnez pas l’autorisation root à tout programme qui le demande, mais seulement ceux dont vous savez ce qu’ils font et pourquoi ils en ont besoin. De plus, ne le donnez que si vous en avez l’utilité.

Un programme malveillant possédant les droits root peut faire de gros dégâts et, comme pour le point précédent, faire ce qu’il veut sans que vous ne le sachiez ! Le « root » est plus ou moins l’équivalent d’un compte administrateur sous Windows.

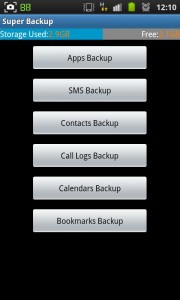

Sauvegardez vos données importantes

Si vous avez les droits root, Titanium Backup est une valeur sure, sinon il existe une pléthore de logiciels pour ce faire. Celui-ci, par exemple, ne requiert pas de droits root et peut sauvegarder notamment messages (SMS) et contacts.

Inutile de tout sauvegarder, mais uniquement ce qui a un caractère important à vos yeux : messages, contacts, favoris, sauvegardes de jeux, etc.

Faites attention au stockage de masse

On n’y pense pas, mais sous certaines anciennes version d’Android, l’accès à la mémoire de stockage est d’une simplicité toute effrayante : il suffit de brancher le câble sur un ordinateur pour voir apparaitre la demande de montage ! Le tout fonctionnant même sur l’écran de déverrouillage. Donc sans avoir besoin d’entrer son code auparavant !

« Faille » constatée sur Android en version 2.3.

Dans les nouvelles versions, il faut d’abord déverrouiller l’appareil avant d’y avoir accès (de ce que j’ai pu constater), donc le risque est grandement minimisé. Comme il est toujours possible d’enlever manuellement la carte SD, ne pensez pas que cette mesure de protection est parfaite !

Bien sûr, l’accès par ce biais est limité qu’à la mémoire de stockage interne et la carte SD (si présente) mais c’est toujours un risque potentiel pour la vie privée avec la présence de nombreux fichiers personnels (sauvegardes de messages, photos, vidéos) !

Soit vous mettez à jour à une version plus récente du système, soit vous veillez à n’avoir qu’un nombre limité de fichiers privés sur la mémoire interne. De toute façon, une sauvegarde est de mise en tout temps, alors inutile de laisser stocker vos 3’000 photos de fêtes de famille 😉

Une autre solution est de changer le mode de connexion USB dans les paramètres, mais c’est moins pratique à l’usage. C’est une affaire de compromis.

Chiffrer votre appareil et tracez-le

Dans les nouvelles versions d’Android, il est à présent possible de chiffrer l’intégralité du contenu de l’appareil. Du coup, un accès illégitime devient beaucoup plus difficile à effectuer. Chez certains constructeurs, il est également possible d’activer (en natif) le traçage du périphérique, au cas où il serait volé.

Pour les autres, il existe là encore de très nombreuses applications remplissant ce rôle ! Je recommande Prey, gratuit, permettant de tracer son téléphone à distance en donnant l’ordre par un SMS spécifique ou via une page web. Un tutoriel devrait suivre d’ici peu 😉

Redoublez de prudence avec les WiFi ; chiffrez vos communications

Lorsque vous vous connectez à un point d’accès WiFi que vous ne contrôlez pas, rien ne prouve qu’il n’y a pas un dispositif de capture des trames réseau, bref un appareil ou logiciel capable de voler toutes les informations non-chiffrées qui passent sur le réseau : identifiants, mots de passe, sites visités, adresses email, etc. Il est aisé pour une personne mal intentionnée de mettre en place un réseau WiFi piégé de la sorte !

Il faut être encore plus prudent sur un réseau WiFi ouvert (sans protection) ou proscrire leur utilisation, car n’importe qui peut « sniffer » (scanner) ce qui y circule ! Pas seulement le propriétaire, mais aussi d’autres personnes dans le voisinage, à l’aide d’un simple ordinateur portable ou même un smartphone.

Quand on sait que la plupart des programmes envoient leurs données en clair (le célèbre WhatsApp en tête, le protocole POP3 pour les mails), on se dit que ça n’est pas de trop d’être un brin parano.

Dans tous les cas, il est fortement recommandé de chiffrer l’intégralité de vos communications : utilisation de HTTPS (SSL) et/ou, mieux, tunnel VPN intégral et en permanence ! Ainsi, même sur un réseau WiFi ouvert et compromis, le « pirate » ne verra qu’un flux chiffré et incompréhensible pour lui.

Respectez les bonnes pratiques

Ne prêtez pas votre appareil à n’importe qui ; ne dévoilez pas vos mots de passe ; ne « piratez » pas les applications payantes. Les bonnes pratiques sont nombreuses et fondamentalement identiques à celles qu’on se doit d’appliquer sur un ordinateur. Un appareil sous Android est également un ordinateur en soi, alors considérez-le comme tel ! Ne perdez pas les réflexes acquis et soyez prudents. Toujours.

Si vous avez d’autres conseils, je suis preneur 😉

Bonjour !

Très bon article. J’ai une petite suggestion !

http://www.whispersystems.org !

Le logiciel TextSecure est très pratique ! Car il empêche tout simplement les autres applications(aka Facebook par exemple) de regarder vos SMS. En fait, tout les messages sont directement cryptés !

Après, on peut aussi envoyer des sms cryptés à ses amis (après échange des clés)

C’est une autre approche de la sécurité après…

Bonne journée

Je viens de tomber sur votre site et après avoir lu cet article excellent d’ailleurs, je vous remercie bcp pour tous ces bons conseils.

Merci aussi pour votre commentaire Pihair, j’ai découvert une appli, de plus, très intéressante.

Bravo ! 😀

merci aussi !

pour des applis aussi sûres que possible (réempaquetées) et indiquant les autorisations en jeu :

http://f-droid.org/

Ah, voilà encore un excellent article qui, même s’il date de plus d’une année, est toujours d’actualité !

Dommage de constater que les permissions sous Android ne peuvent plus être vérifiées aussi finement que par le passé à cause d’un changement dans le Play Store (j’en parle d’ailleurs ici: https://powerjpm.info/2014/07/astuce-analyser-les-permissions-dune-application-du-play-store/)

Il n’y a pas assez d’articles sur la sécurité au quotidien que le commun des mortels peut comprendre, ça fait du bien d’en croiser un ici aussi 🙂

Encore une fois, merci pour ton commentaire !

Oui, j’avais vu ton article sur le sujet et je ne peux que déplorer le fait qu’ils aient rendu la vérification des droits aussi tordue 😕

bONJOUR?

Merci pour votre site bourré d’astuces et conseils. Concernant les façons de sécuriser son smartphone sous Android, j’aurais une question concernant votre application « Simple dictaphone » : pourquoi demande-t-elle un accès aux photos / multimédia + identifiants d’appareil et infos d’appel ? ❓

Cordialement

Bonjour,

Malheureusement, les permissions Android manquent parfois de granularité, alors il est nécessaire de « ratisser » large. L’accès aux photos/fichiers multimédia est simplement l’accès en écriture à la mémoire de stockage, nécessaire afin de pouvoir enregistrer les fichiers. L’autre permission n’est utilisée qu’afin de savoir si un appel est en cours : l’enregistrement est mis en pause si c’est le cas. Aucun identifiant ou information de nature privée n’est récolté (que ça soit IMEI, numéro de téléphone, contacts, etc.).

J’espère que mon commentaire est assez clair 🙂